Uma falha grave de segurança em populares gerenciadores de senha está colocando em risco informações confidenciais de aproximadamente 40 milhões de usuários em todo o mundo, incluindo brasileiros. A vulnerabilidade, revelada pelo pesquisador de segurança Marek Tóth durante a conferência DEF CON 33, afeta extensões de navegador de serviços amplamente utilizados como Dashlane, 1Password e NordPass.

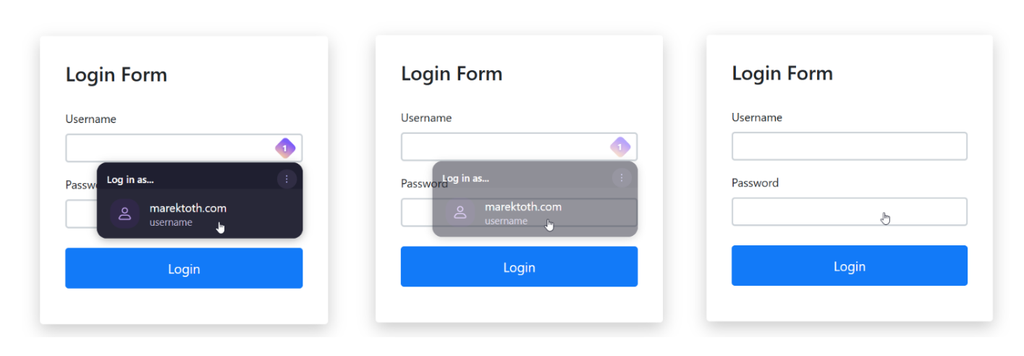

O problema está relacionado à técnica de “clickjacking”, um método malicioso onde hackers criam elementos invisíveis na tela que capturam cliques do usuário sem seu conhecimento. Dessa forma, os criminosos conseguem interceptar senhas, números de cartão de crédito e até códigos de autenticação em dois fatores.

Segundo Tóth, as extensões de navegador dos gerenciadores de senha são especialmente vulneráveis porque normalmente exibem interfaces para preenchimento automático de credenciais. O ataque explora essa funcionalidade através de dois métodos principais: injeção via iframe ou manipulação DOM, ambos permitindo que o atacante insira elementos HTML maliciosos nas páginas que o usuário visita.

O pesquisador analisou 11 dos principais serviços do mercado, descobrindo que todos apresentavam algum nível de vulnerabilidade. A lista inclui 1Password, Bitwarden, Dashlane, Enpass, Keeper, iCloud Passwords, LastPass, LogMeOnce, NordPass, ProtonPass e RoboForm – ferramentas utilizadas por milhões de brasileiros para gerenciar suas credenciais online.

A segurança dos gerenciadores de senha está comprometida por falhas em suas extensões de navegador, colocando em risco dados pessoais de milhões de usuários.

A segurança dos gerenciadores de senha está comprometida por falhas em suas extensões de navegador, colocando em risco dados pessoais de milhões de usuários.Respostas das empresas preocupam especialistas

O mais alarmante na descoberta é a reação de algumas empresas após serem notificadas. Tóth comunicou as vulnerabilidades a todos os desenvolvedores em abril deste ano, meses antes da divulgação pública, mas obteve respostas preocupantes. A 1Password e a LastPass, por exemplo, minimizaram a gravidade do problema, classificando-o como “apenas informativo” ou “fora do âmbito” de suas preocupações, alegando que o clickjacking é um “risco geral da internet”.

A Bitwarden inicialmente subestimou a gravidade, mas posteriormente reconsiderou sua posição e anunciou que corrigirá as falhas na versão 2025.8.0. Já a LogMeOnce sequer respondeu aos alertas do pesquisador, deixando seus usuários potencialmente expostos. As empresas mais proativas foram Dashlane, NordPass, ProtonPass, Keeper e RoboForm, que já atualizaram suas extensões.

Vale ressaltar que mesmo para as empresas que lançaram correções, os usuários com versões desatualizadas continuam vulneráveis. Entre as versões das extensões que ainda podem estar comprometidas estão: 1Password 8.11.4.27, Bitwarden 2025.7.0, Enpass 6.11.6, iCloud Passwords 3.1.25, LastPass 4.146.3 e LogMeOnce 7.12.4.

O ataque de clickjacking insere elementos invisíveis nos formulários de login, fazendo com que o usuário entregue suas credenciais sem perceber.

O ataque de clickjacking insere elementos invisíveis nos formulários de login, fazendo com que o usuário entregue suas credenciais sem perceber.Para os usuários brasileiros de gerenciadores de senha, Tóth recomenda algumas medidas imediatas de proteção. A principal delas é desativar a função de preenchimento manual de credenciais, pois é através dela que os dados são interceptados pelos atacantes. O especialista sugere que, embora menos conveniente, a forma mais segura de usar essas ferramentas atualmente é copiar e colar manualmente as senhas, evitando o uso das funções automáticas das extensões.

Outro ponto crucial é garantir que suas extensões estejam sempre atualizadas para as versões mais recentes, já que muitas empresas já implementaram correções para as vulnerabilidades. Considerando a quantidade de serviços online que exigem senhas hoje, e o crescente uso de gerenciadores de senha como solução de segurança, esta falha representa um risco significativo para a privacidade digital dos usuários.

A descoberta levanta questões importantes sobre a confiabilidade dessas ferramentas, especialmente em um momento em que experts de segurança recomendam o uso de gerenciadores de senha como medida essencial de proteção online. Para muitos usuários, a ironia é clara: as próprias ferramentas criadas para aumentar a segurança digital podem agora representar um ponto de vulnerabilidade.

Fonte: Marek Tóth

.png)

há 1 mês

8

há 1 mês

8

English (US) ·

English (US) ·  Portuguese (BR) ·

Portuguese (BR) ·